Riconoscere il phishing si, ma come evitarlo?

II phishing è uno stratagemma per indurre gli utenti a rivelare – con l’inganno – informazioni personali o finanziarie attraverso un’email o un sito Web, ma sempre più spesso anche tramite messaggi in arrivo da applicazioni molto usate come WhatsApp o Facebook.

Un tipico attacco di phishing inizia con un messaggio di posta elettronica, un link che compare da una campagna sponsorizzata Facebook o un banner pubblicitario in un’applicazione per smartphone. Si presenta come una notifica ufficiale proveniente da una fonte attendibile, per esempio una banca, ma anche un amico. II messaggio invita a completare un’azione su una pagina graficamente molto simile a quella originale e a inserire alcune informazioni personali come, per esempio, il numero di conto corrente o la password. Queste informazioni vengono poi utilizzate dai truffatori per compiere operazioni che spaziano dal furto d’identità (il contrabbando di account Facebook sul mercato nero è un’attività piuttosto redditizia) alla vera e propria sottrazione di denaro.

Tutti cercano lo stesso obiettivo: farti rivelare informazioni riservate oppure cifrare tutti i tuoi file per chiederti un riscatto.

In questo articolo ci concentreremo su come distinguere le email contraffatte con un metodo affidabile.

1. Fermiamoci a riflettere

Partiamo dal presupposto che se siamo arrivati qui, abbiamo davvero il dubbio che la comunicazione possa essere reale. Potrebbe essere una bolletta, un rimborso Paypal o altro di verosimile. La maggior parte delle tecniche di phishing fanno leva sulle nostre emozioni, per cui è buona norma contare fino a 10 prima di fare qualsiasi altra cosa!

Abbiamo due possibili strade:

- Conosciamo il mittente: in questo caso è semplice, chiamiamolo al telefono, ma non usiamo i riferimenti della stessa email in quanto potrebbero essere già stati sapientemente contraffatti. Prendiamo il numero che abbiamo già e chiamiamo.

- Non conosciamo il mittente: ci tocca procedere con l’analisi manuale del messaggio.

2. Controlliamo e i link contenuti all’interno

Per l’analisi basta cliccare col tasto destro sul link sospetto e selezionare “Copia indirizzo”.

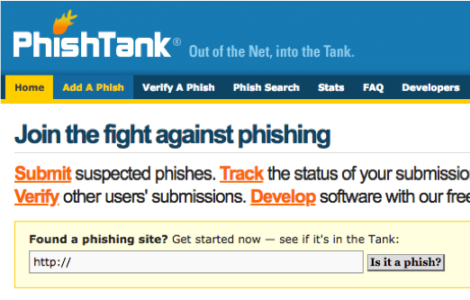

Andremo poi a inserirlo sulla piattaforma “PhishTank”, googlate e vi troverete qui:

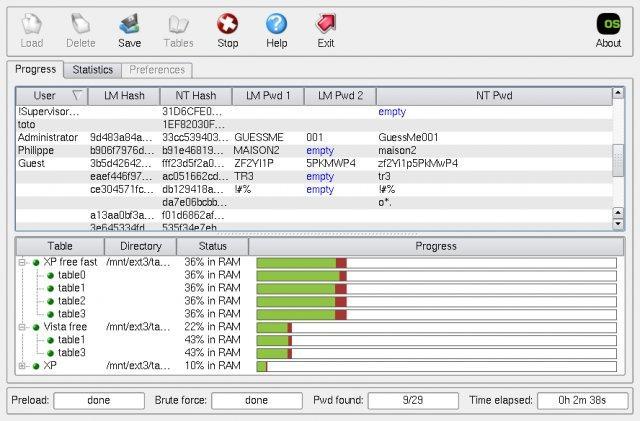

Nella barra in basso, basta incollare il link appena copiato e cliccare sul tasto “Is it a phish?”, il sito ci darà immediatamente una risposta. Se la risposta data inizierà con “Nothing known about…” significherà che il link non è una pagina di phishing (o non è ancora stata segnalata come tale).

Ad ogni modo PhishTank è solitamente piuttosto celere nel segnalare nuovi casi di phishing e la sua risposta è da considerarsi attendibile nella maggior parte dei casi.

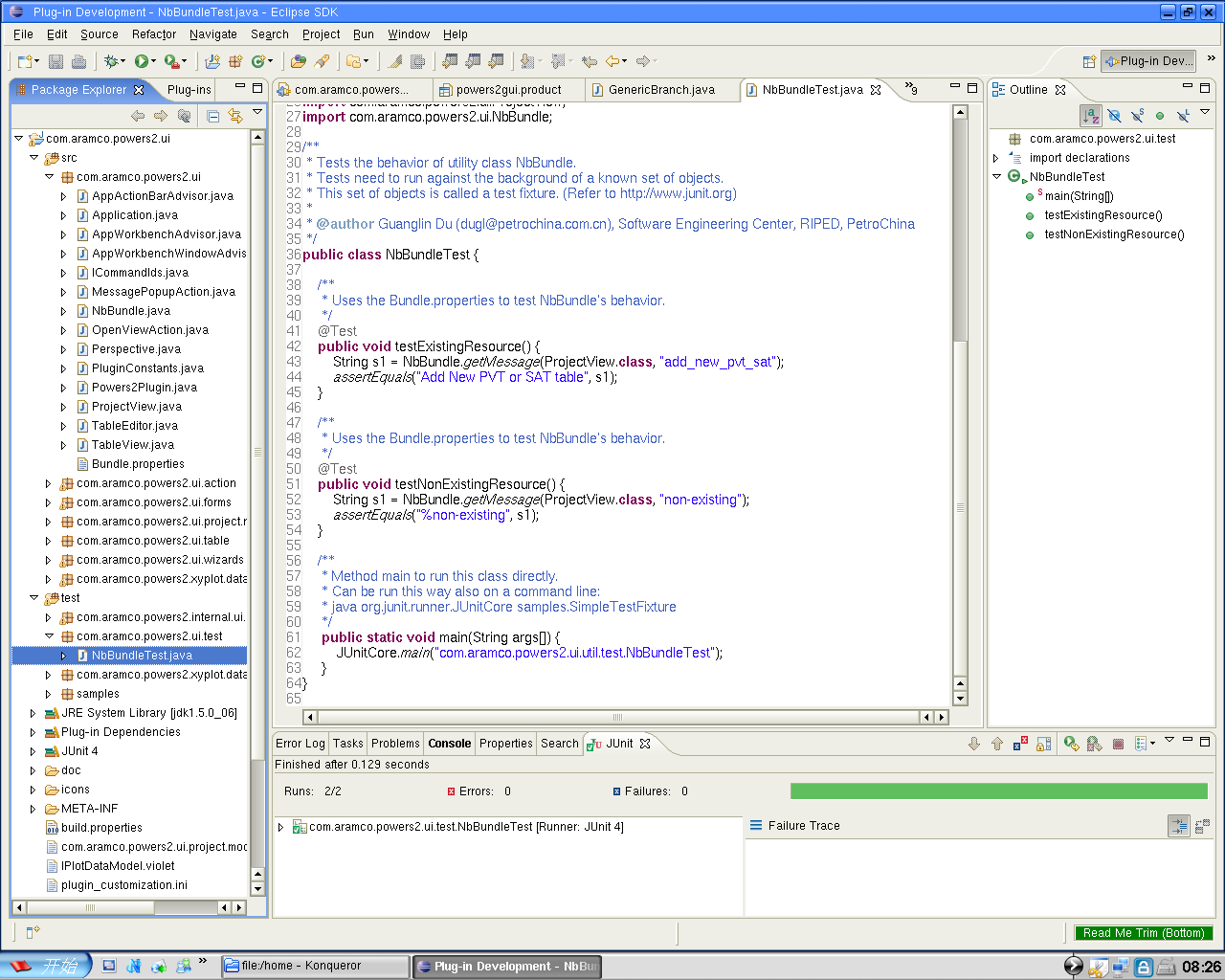

3. Scansioniamo gli allegati

Installare l’antivirus e assicurarsi che si aggiorni regolarmente è importante, ma resta comunque un singolo “guardiano” alle porte del nostro computer. Può avere le sue défaillance o può essere a sua volta ingannato. A questo punto la domanda che può sorgere è: ma perché non installare più di un antivirus? Purtroppo molti lo fanno, ed è una pratica estremamente sconsigliata dal momento che l’antivirus per sua natura vuole il controllo esclusivo del sistema, dato che deve stare in cima a qualsiasi altro programma per avere la capacità di bloccarlo, eliminarlo o metterlo in quarantena. Avere più di un gallo in un pollaio, da che mondo è mondo, è sempre stato un male.

C’è però un’altra strada. Utilizzare un servizio web che concentra ben 60 antivirus contemporaneamente e consente la scansione gratuita di file di piccole dimensioni.

Basta cliccare su “upload file” e caricare il file sospetto (prima di averlo aperto!). Il portale ci restituirà il risultato della scansione effettuata con la quasi totalità degli antivirus in circolazione. Attenzione agli allegati compressi con password, in questo caso l’antivirus non è efficace e dobbiamo passare al punto successivo.

4. Non facciamoci trovare impreparati: BACKUP!

Anche stando attentissimi, alcuni messaggi sono proprio progettati per eludere le metriche appena elencate. Mentre scrivo questo articolo, probabilmente qualcuno sta già industriandosi per creare una campagna di phishing che possa aggirare ognuna di queste tecniche.

Dotiamoci di sistemi di backup efficaci, automatici e soprattutto che consentano di impedire la modifica in scrittura delle copie, per evitare che un virus o ransomware possa attaccarle e rendere vano il nostro lavoro.

Alcune tipologie più recenti di NAS, Network Attached Storage, includono servizi in grado di fare automaticamente le copie di backup dei nostri file e isolarle dalla rete.

La prudenza e il buon senso innanzitutto, prevenire è meglio che curare!